2023网络安全作业chap0x04

2023年10月11日 00:33

网络监听实验

实验环境

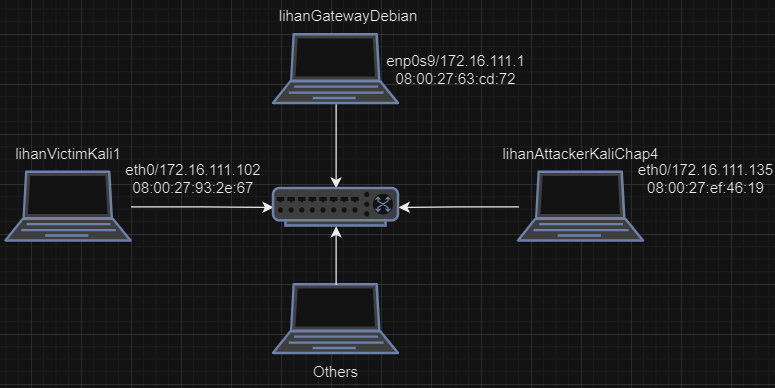

网络拓扑

使用第一次实验中的internalNetwork1的lihanGatewayDebian、lihanVictimKali1以及新配置的lihanAttackerKaliChap4

如图所示网络中的节点基本信息如下:

- 攻击者主机(lihanAttackerKaliChap4)

-

- mac地址:08:00:27:ef:46:19/eth0

-

- ip地址:172.16.111.135

- 受害者主机(lihanVictimKali1)

-

- mac地址:08:00:27:93:2e:67/eth0

-

- ip地址:172.16.111.102

- 网关(lihanGatewayDebian)

-

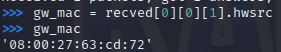

- mac地址:08:00:27:63:cd:72/enp0s9

-

- ip地址:172.16.111.1

实验要求

- 实验一:检测局域网中的异常终端

- 实验二:手工单步“毒化”目标主机的 ARP 缓存

实验过程

实验准备

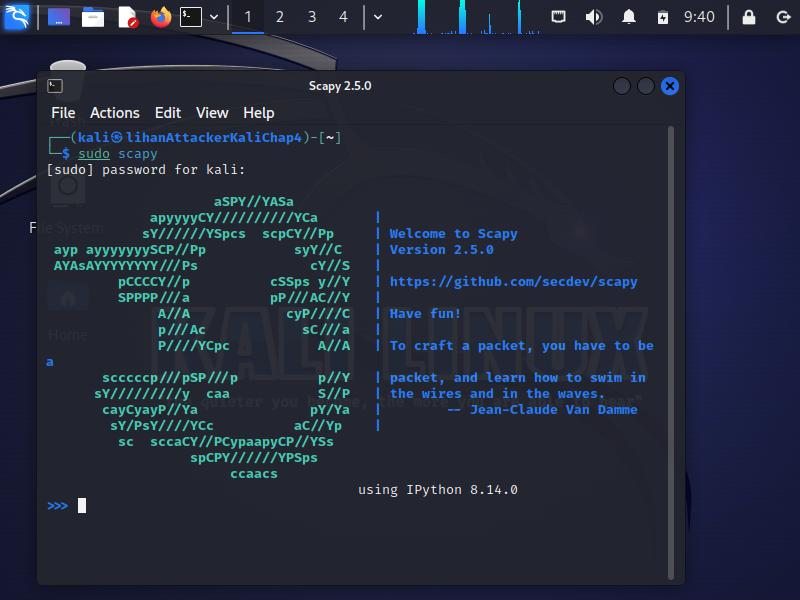

确定在攻击者主机上提前安装好 scapy 并更新

|

|

实验一:检测局域网中的异常终端

- 注意,启动虚拟机前 要在虚拟机的网络配置处,允许开启混杂模式。

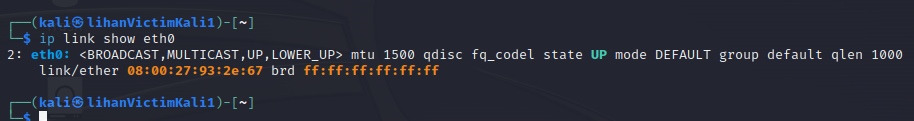

- 在受害者主机上检查网卡的「混杂模式」是否启用

|

|

输出结果里没有出现PROMISC字符串,未开启混杂模式

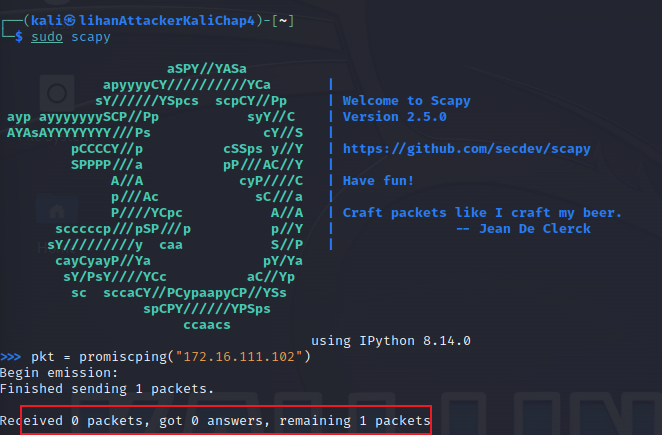

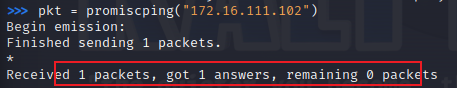

- 在攻击者主机上使用

scapy发送 ARP 请求包,获取局域网中的主机信息

|

|

- 开启该网卡的「混杂模式」

|

|

此时会发现输出结果里多出来了 PROMISC

- 再次使用

scapy发送 ARP 请求包,获取局域网中的主机信息

|

|

- 关闭该网卡的「混杂模式」

|

|

- 总结

- 混杂模式 接收所有经过网卡的数据包,包括不是发给本机的包,不验证MAC地址

- 普通模式 网卡只接收发给本机的包

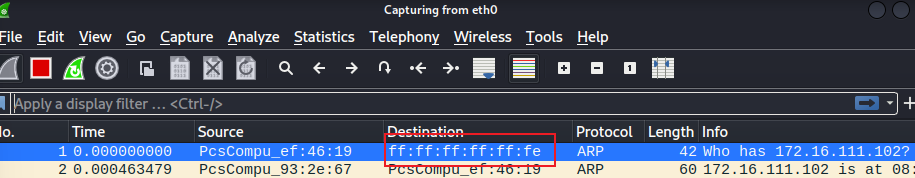

使用wireshark分析:

promiscping命令会发送ARP who-has 请求,且没有指定目的主机的MAC地址,只有受害者主机开启混杂模式后,才能收到该请求包。

实验二:手工单步“毒化”目标主机的 ARP 缓存

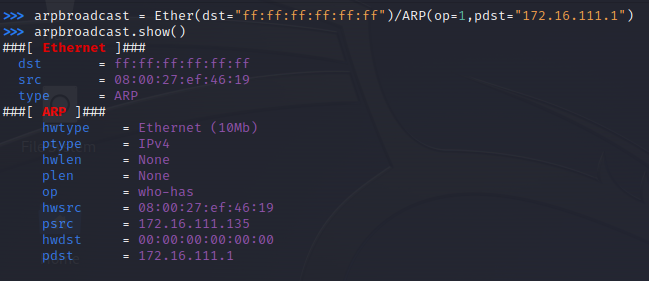

获取当前局域网的网关 MAC 地址

- 构造一个 ARP 请求

|

|

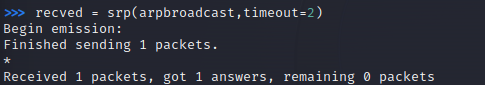

- 发送 ARP 请求

|

|

- 查看网关 MAC 地址

|

|

伪造网关的 ARP 响应包

- 发送给受害者主机 192.168.0.102,ARP 响应的目的 MAC 地址设置为攻击者主机的 MAC 地址

|

|